1.Vulhub搭建

1.1 docker安装

1 | curl -s https://get.docker.com/ | sh |

如果第二个命令能出现docker的帮助提示,则表示安装成功

如果提示没有curl,可以按照提示安装curl

不使用apt install方式安装docker是因为,如果源上的docker不是最新的,无法安装最新版本的docker。

1.2 安装docker-compose

1 | pip install docker-compose |

第二个命令出现版本信息,表示安装成功。

提示没有pip,安装提示安装pip

1.3 安装Vulhub

1 | git clone https://github.com/vulhub/vulhub.git |

2.搭建漏洞环境

2.1 生成容器

以 Drupal < 7.32 “Drupalgeddon” SQL注入漏洞(CVE-2014-3704)为例

1 | cd /vulhub/drupal/CVE-2014-3704# |

2.2 环境配置

查看官方文档:Drupal < 7.32 “Drupalgeddon” SQL注入漏洞(CVE-2014-3704)

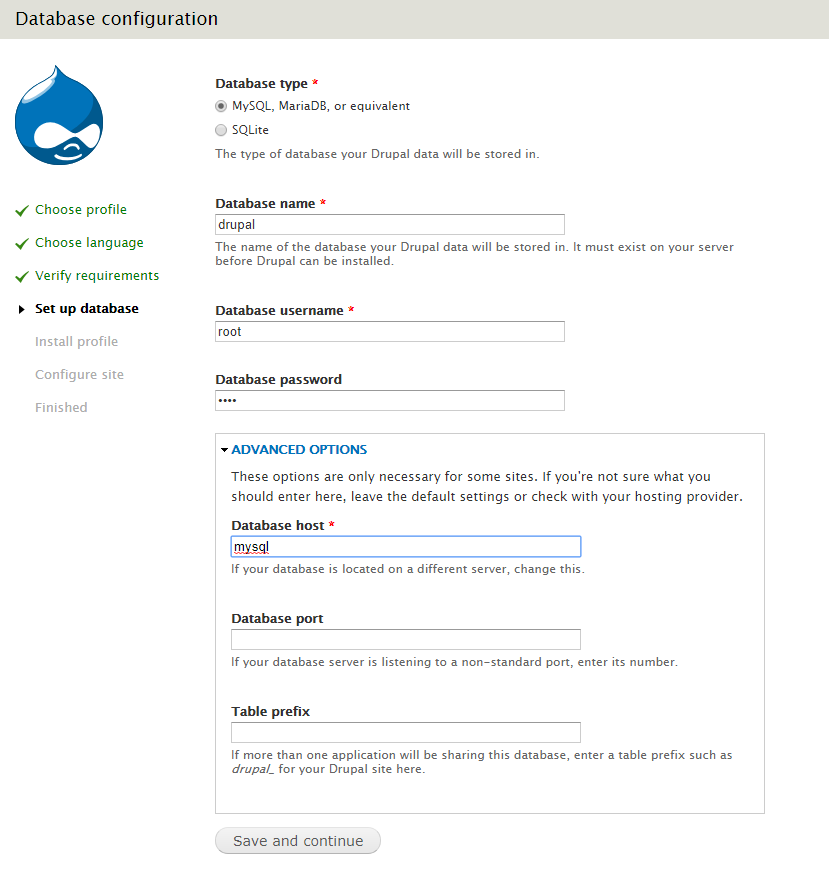

数据库设置

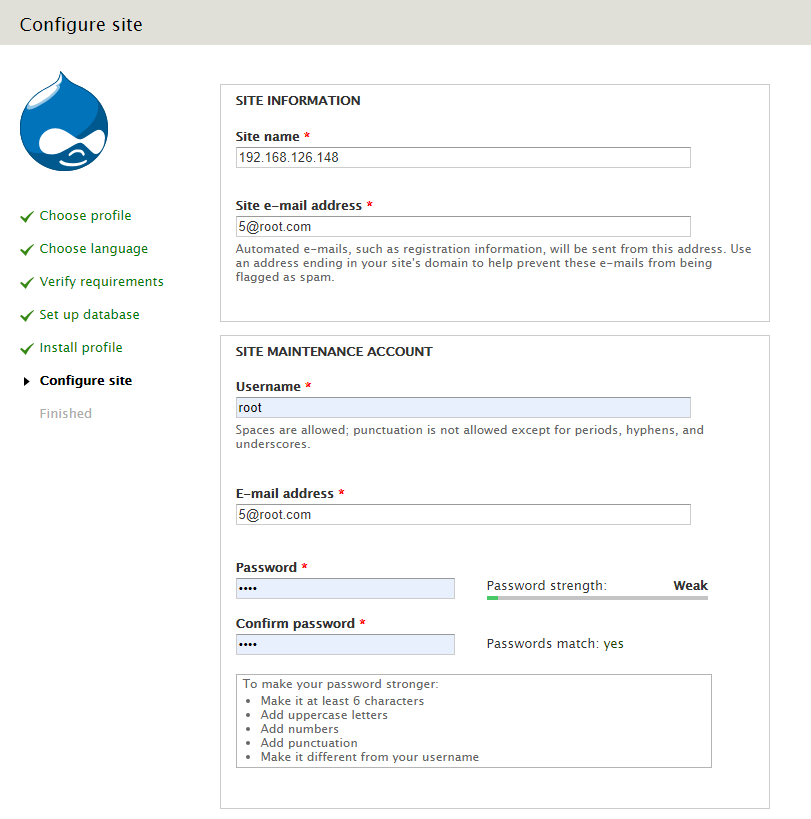

邮箱设置

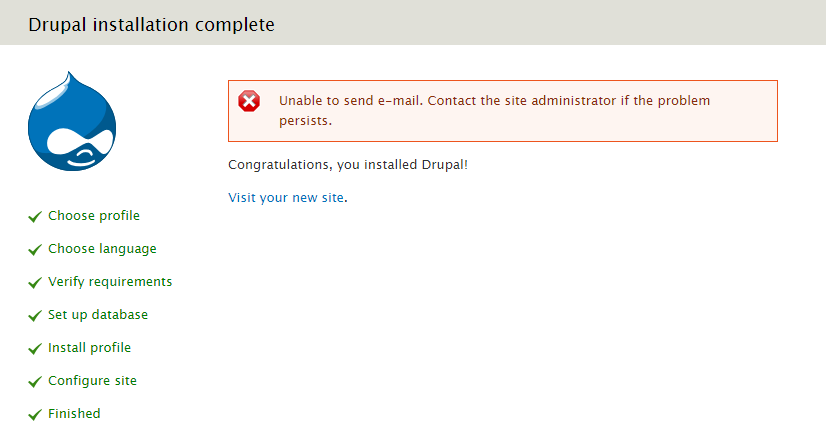

无法向邮箱发送邮件,没必要写可以正常使用的邮箱

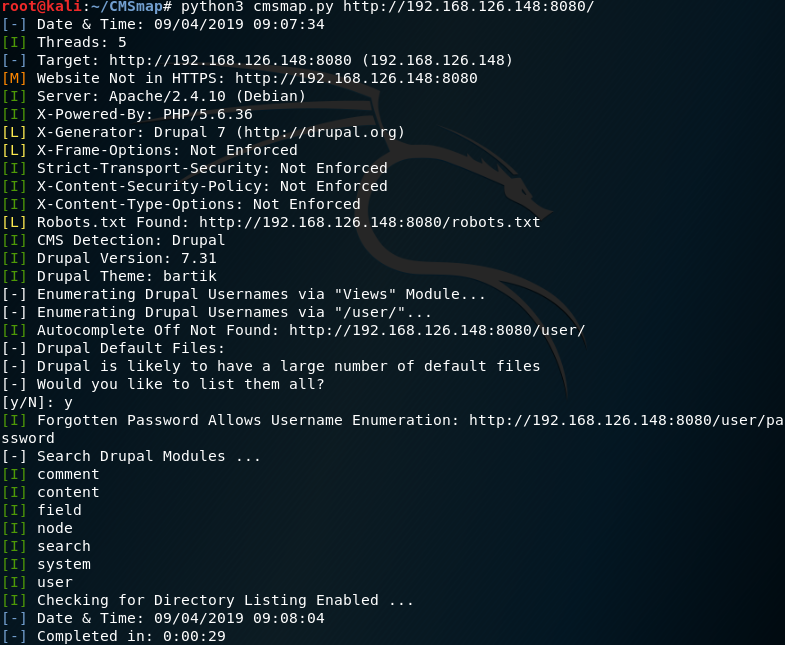

3.CMSmap扫描

1 | git clone https://github.com/Dionach/CMSmap.git |

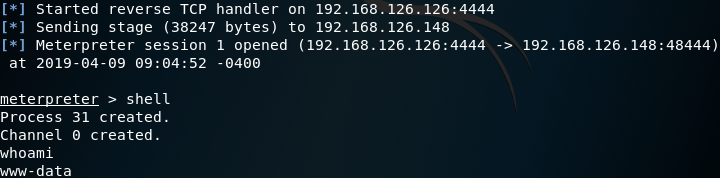

4.使用MSF攻击

1 | /etc/init.d/postgresql start |

5.docker使用

5.1 添加加速

1 | https://www.daocloud.io/mirror |

5.2 docker镜像操作

1 | docker search mysql //搜索 |

5.3 docker容器操作

1 | docker run -d -p --name 容器名或镜像ID) |

5.4 加入docker组

安装完成之后,普通用户每次执行docker命令都需要加上sudo ,所以我们可以加入doker用户组获取操作权限

1.使用有sudo权限的帐号登录系统

2.创建docker分组,并将相应的用户添加到这个分组里面

3.退出,然后重新登录,以便让权限生效

1 | sudo usermod -aG docker your_username |

6.参考

[1] 一键安装Docker

[2] 启动漏洞环境